Digitale Identitätsprüfung

Verifizieren Sie Ihre Kunden digital

und ortsunabhängig in weniger als 30 Sekunden.

BENEFITS Echtzeit-Identitätsverifikation

Die digitale Identitätsprüfung ermöglicht es Unternehmen, die Identität ihrer Kunden in Echtzeit zu überprüfen, bevor sie Zugang zu ihren Dienstleistungen erhalten. Die Automatisierung bietet zahlreiche Vorteile:

Schnelle Verifikation

Identitätsüberprüfung in weniger als 30 Sekunden reduziert Wartezeiten. Damit minimieren Sie die Absprungrate unzufriedener Kunden und steigern Ihre Conversionrate.

Kostenreduzierung

Automatisierung spart Zeit, Ressourcen und reduziert Fehler, indem sie analoge Bürokratie und überflüssige Personalkosten abschafft.

Biometrische Merkmale

Die biometrische Identitätsprüfung erhöht die Sicherheit, Einfachheit und Authentizität Ihrer Verifikationsprozesse.

Einfache Integration

Konfigurierbare Lösungen für verschiedene Anwendungsfälle lassen sich einfach in bestehende Prozesse integrieren. Somit haben Sie keinen Ausfall des Tagesgeschäfts.

Kundenzufriedenheit

Online-Identitätsprüfung ermöglicht eine flexible, bequeme und ortsunabhängige Überprüfung rund um die Uhr. So binden Sie langfristig zufriedene Kunden an sich.

Schutz vor Betrug

Identitätsbetrug vorbeugen und die Bekämpfung von Geldwäsche unterstützen. Wir gewährleisten die Einhaltung der DSGVO und der DSG mit unserem ISO/IEC 27001-zertifizierten Verfahren.

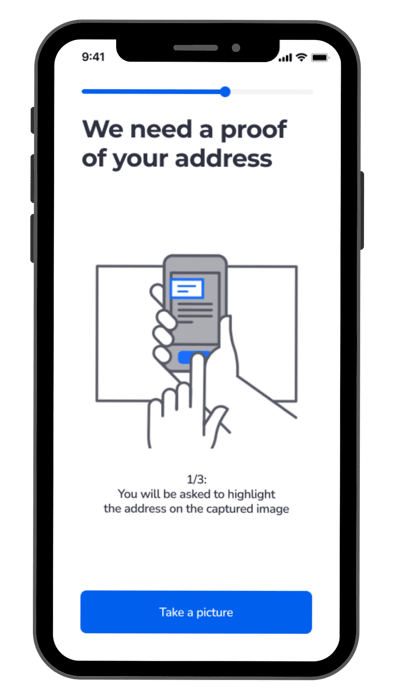

HOW IT WORKS Online Identitätsprüfung in zwei Schritten

Die Online-Identitätsprüfung funktioniert ganz einfach in zwei Schritten: Es handelt sich um eine Kombination aus Dokumenten- und Gesichtsprüfung. Diese beiden Verifizierungsschritte gewährleisten eine zuverlässige Identitätsprüfung und sind gleichzeitig sicher und benutzerfreundlich.

Dokumentenverifikation

- KI-basierte automatische Erkennung, Klassifizierung und Erfassung von Identitätsnachweisen

- Überprüfung von 40+ Sicherheitsmerkmalen

- Möglichkeit der biometrischen NFC-Chip-Verifizierung

- Globale Abdeckung von Dokumenten aus über 165 Ländern

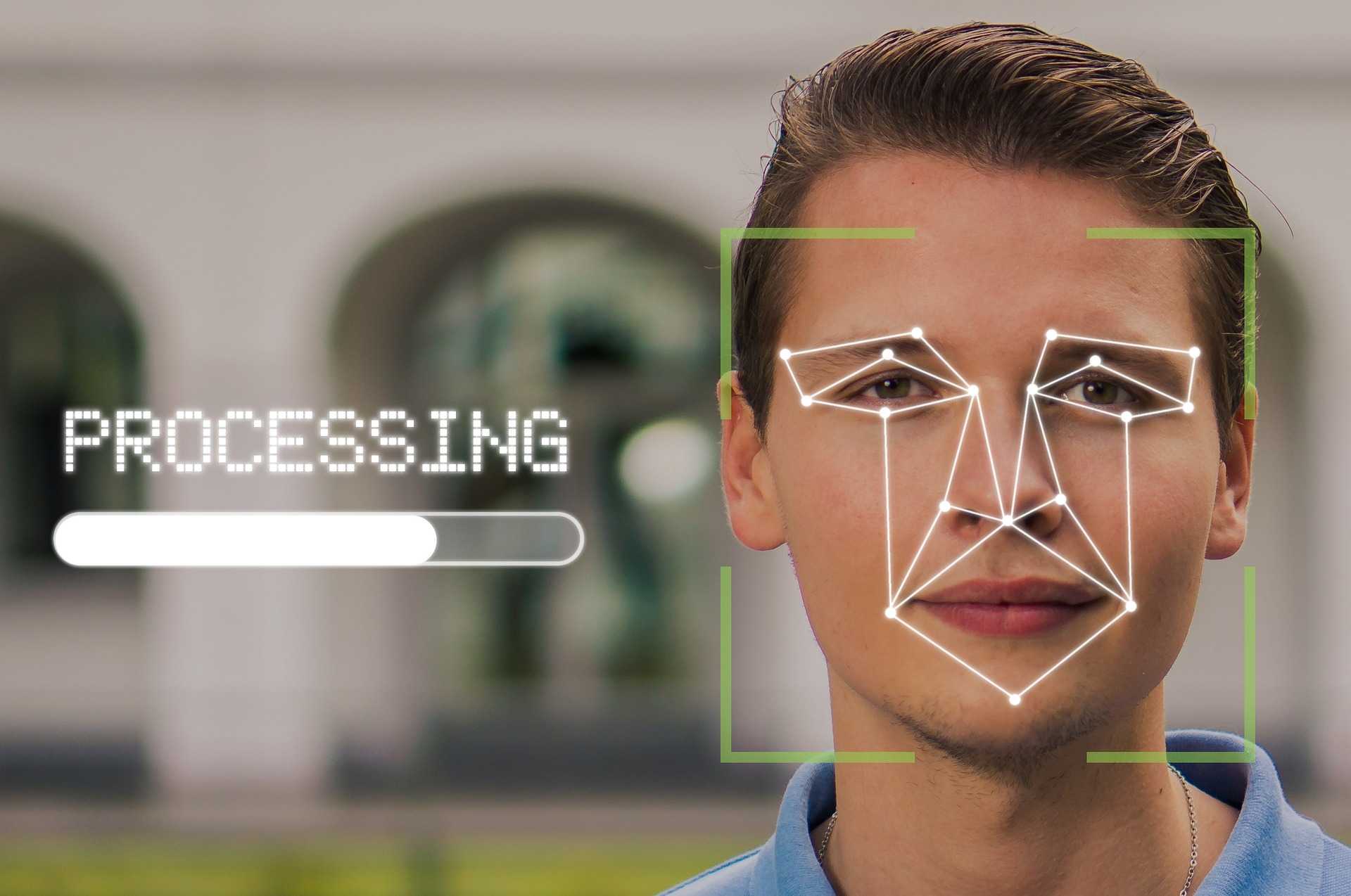

Gesichtsverifikation

- Leistungsstarke biometrische Gesichtsverifizierung

- In Echtzeit wird der User mit den Bildern des ID-Dokuments verglichen

- Einzigartige Passive-Liveness-Detection

- Keine Interaktion nötig

- Schützt vor Identitätsdiebstahl und Nachahmungen

- Schützt vor Angriffen durch Prints, Screens und Masken

FLEXIBILITY Digitale Identitätsprüfung, die sich Ihren Bedürfnissen anpasst

Die Lösungen zur digitalen Identitätsprüfung von PXL Vision sind äußerst flexibel und individuell konfigurierbar. Wir liefern eine modulare Orchestrierung, die eine plattformunabhängige und anpassbare Integration in bestehende Umgebungen, Anwendungen und Systeme ermöglicht. So kann die Identitätsprüfung nahtlos und ohne große Änderungen in bestehende Systeme integriert werden.

Um den Implementierungsprozess weiter zu beschleunigen, bieten wir Ihnen vorkonfigurierte Workflows, die eine schnelle Inbetriebnahme ermöglichen:

- SMS-/E-Mail-Verifizierung

- Selbstauskunft

- Adressvalidierung

- PEP/SL-Prüfung

- Zusätzlicher Dokumentenscan

- Elektronische Signatur

Die Anwendungsmöglichkeiten der digitalen Identitätsprüfung sind vielfältig und reichen über verschiedene Industrien hinweg: vom Onboarding-Prozess im Versicherungswesen über einen nahtlosen Anmeldeprozess für Telekommunikationsdienste bis hin zu sicheren Transaktionen im E-Commerce.

PXL Vision bietet eine Reihe von Integrationsmöglichkeiten und Produkten, die individuell an die Anforderungen Ihres Unternehmens angepasst werden können.

GLOBAL COVERAGE Globale Identitätsverifikation einfach gemacht

Die globale Identitätsprüfung ist eine Herausforderung. Die Vielfalt der weltweit gesprochenen Sprachen stellt eine erhebliche Hürde dar, da Softwarelösungen zur Identitätsprüfung nicht nur zahlreiche Sprachen erkennen, sondern auch deren spezifische Merkmale und Unterschiede berücksichtigen müssen.

Hinzu kommt die große Vielfalt an Ausweisdokumenten mit unterschiedlichen Merkmalen, Formaten und Sicherheitsfunktionen. Unterschiedliche gesetzliche Anforderungen an Datenschutz und Identitätsprüfung in verschiedenen Ländern erfordern zudem eine flexible Anpassung der Verifikationsprozesse.

Wir bieten Ihnen eine sichere, globale Dokumentenunterstützung in mehr als 165 Ländern. Verifizieren Sie Kunden von überall auf der Welt in unter 30 Sekunden und sorgen Sie für eine reibungslose Erfahrung für internationale Kunden.

FAQ zur digitalen Identitätsprüfung

Die digitale Identitätsprüfung ist ein Prozess, bei dem die Echtheit der Identität einer Person online überprüft wird. Dabei werden digitale Technologien wie biometrische Verfahren, Dokumentenprüfung und Gesichtsverifikation eingesetzt, um sicherzugehen, dass die angegebene Identität tatsächlich der Person gehört.

Häufig werden für die digitale Identitätsprüfung Dokumentenverifikation und biometrische Gesichtsverifikation verwendet. Bei der Dokumentenverifikation wird der Identitätsnachweis geprüft und bei der Gesichtsverifikation wird das Gesicht des Nutzers mit dem Bild auf dem Dokument verglichen.

Die digitale Identitätsprüfung ist seriös und zuverlässig. Moderne Methoden wie biometrische Verfahren und Dokumentenprüfung bieten hohe Sicherheitsstandards, um Identitätsdiebstahl und Betrug zu vermeiden.

Während die lokale Identitätsverifikation auf regionalspezifischen Daten und Vorschriften basiert, ist die globale Identitätsprüfung umfassender. Sie berücksichtigt eine Vielzahl von Daten aus verschiedenen Ländern und passt sich den unterschiedlichen rechtlichen Anforderungen weltweit an, um eine genaue und sichere Identitätsprüfung zu gewährleisten.

Die globale Identitätsverifikation wird in vielen Situationen benötigt – insbesondere, wenn internationale Transaktionen durchgeführt werden. Sie ist wichtig in Branchen wie Finanzen und E-Commerce, bei internationalen Immobilientransaktionen und bei der Verifizierung von Benutzern digitaler Plattformen. Schließlich spielt sie auch eine entscheidende Rolle bei der Bekämpfung von Geldwäsche und Terrorismusfinanzierung.

Sie möchten mehr über unsere Lösungen zur digitalen Identitätsprüfung erfahren?

READ MORE Weiterführende Informationen

Top 10 Authentifizierungsmethoden für maximale Sicherheit

Erfahren Sie mehr über die Top 10 Authentifizierungsmethoden, von MFA bis hin zu SSO, und wie sie zur Identitätsprüfung und Sicherheit beitragen.

Authentifizierung vs. Autorisierung: Unterschiede & Bedeutung

Erfahren Sie den Unterschied zwischen Authentifizierung und Autorisierung und wieso beide für die IT-Sicherheit unerlässlich sind.

.png?width=126&height=101&name=logo%20(2).png)

.png?width=63&height=51&name=logo%20(6).png)